Attacchi hacker su Business Email aumentanti a causa del COVID19

Gli attacchi di Business Email Compromise (BEC) sono un tipo sofisticato di truffa che prende di mira sia le imprese che i privati con l’obiettivo di trasferire fondi dai conti bancari delle vittime ai criminali. Secondo l’Internet Crime Report 2019 dell’FBI, il totale delle perdite annuali generate dalle truffe BEC nei soli Stati Uniti ha raggiunto 1,7 miliardi di dollari. Le truffe BEC hanno anche rappresentato la metà di tutte le perdite derivanti dalle attività della criminalità informatica negli Stati Uniti nel 2019, facendo di questo tipo di attacchi la prima minaccia informatica, in termini di danni economici. Il gigante delle assicurazioni AIG lo ha confermato, segnalando le truffe BEC come la principale ragione alla base delle richieste di risarcimento assicurativo per crimini informatici nel 2018, seguita da ransomware e violazioni di dati.

Inizialmente, le BEC utilizzavano l’hacking o lo spoofing degli account e-mail dei CEO o dei CFO delle aziende al fine di richiedere il trasferimento di fondi su conti correnti controllati dai criminali. Nel corso degli anni, questi attacchi sono diventati sempre più sofisticati, soprattutto sotto il profilo del social engineering. Invece di prendere di mira direttamente le aziende, gli attacchi si rivolgono ora a clienti, dipartimenti HR, fornitori, commercialisti e studi legali, e persino alle autorità fiscali. Oltre a generare o a deviare direttamente le transazioni in valuta, le truffe BEC sono state utilizzate per acquistare in modo fraudolento gift card, deviare le dichiarazioni dei redditi e persino trasferire hardware e attrezzature per milioni di dollari sotto il controllo dei criminali informatici.

COVID-19: l’argomento perfetto per le truffe Business Email Compromise

Per sostenere i propri tentativi di social engineering, i criminali informatici sfruttano l’interesse per i grandi eventi di attualità e con la pandemia da Covid-19 hanno per le mani la leva perfetta per le truffe. Le nuove condizioni di lavoro imposte dall’epidemia globale hanno innescato un picco nelle truffe BEC, perché la diffusione dello smart working offre maggiori opportunità di cogliere gli utenti alla sprovvista. Check Point Research ha recentemente mostrato un aumento del 30% degli attacchi informatici legati alla Covid-19 nelle prime due settimane di maggio, molti dei quali sono avvenuti via e-mail. In media, sono stati documentati 192.000 attacchi informatici legati al Coronavirus a settimana.

Inoltre, sono stati segnalati diversi episodi da parte di agenzie governative e servizi sanitari nei quali, mentre cercavano di procurarsi attrezzature mediche, hanno trasferito fondi a intermediari disonesti prima di ricevere gli articoli, solo per scoprire che le attrezzature non esistevano e che i soldi erano irrecuperabili.

Cosa c’è dietro un attacco della BEC?

Vediamo i componenti di un attacco BEC. Tipicamente, un criminale crea un account e-mail che impersona un dirigente di alto livello di un’azienda – sia hackerando il sistema di e-mail dell’organizzazione, sia creando un falso account dall’aspetto legittimo – e invia una mail a un dipendente, richiedendo un trasferimento di denaro su un conto bancario sotto il controllo dei criminali. Questo viene spesso fatto con la scusa dell’urgenza o di problemi di comunicazione che impediscono al manager di comunicare in modi alternativi.

I tre principali modi di impersonare qualcuno sono:

- Il criminale falsifica l’indirizzo e-mail di origine – poiché il protocollo SMTP di base non prevede un meccanismo di convalida del mittente, i criminali possono utilizzare server SMTP dedicati o esposti pubblicamente per inviare e-mail con un indirizzo falsificato.

- Il criminale invia e-mail dal vero account della vittima impersonata di cui ha ottenuto il controllo tramite phishing, furto di credenziali o altri mezzi.

- Il criminale invia e-mail utilizzando un dominio simile. In questo caso, il dominio si differenzia dall’indirizzo autentico per un dettaglio minore, come ad esempio “example.co” piuttosto che “example.com”.

Le truffe BEC colpiscono tutti i settori da quello immobiliare a quello dell’arte, a quello governativo, a quello degli enti locali e persino all’esercito. In una di queste frodi, resa nota nel 2019, un appaltatore della difesa statunitense ha inviato apparecchiature per un ordine falso del valore di oltre 10 milioni di dollari, inclusi 3,2 milioni di dollari di apparecchiature di intercettazione delle comunicazioni altamente sensibili. Il criminale ha inviato un falso ordine di acquisto utilizzando un falso indirizzo e-mail Yahoo! che terminava con “navy-mil.us”. L’attrezzatura è stata spedita e ricevuta in un ufficio che, dopo ulteriori indagini, ha rivelato l’identità della persona che l’ha contrattata, portando al suo arresto. Il successo delle truffe BEC richiede, oltre al falso account e-mail, la conoscenza dettagliata dell’identità dei funzionari da contattare, il tono e il fraseggio dell’ordine di acquisto e del gergo di comunicazione, e la conoscenza dell’attrezzatura giusta da ordinare.

La criminalità organizzata dietro alle truffe BEC

Spesso questi attacchi sofisticati non sono condotti da un singolo individuo, ma da una struttura tipica della criminalità organizzata. Queste operazioni richiedono infatti l’apertura di conti bancari, il che richiede spesso l’impiego di identità rubate ottenute in mercati clandestini o rubate in operazioni separate. I fondi rubati devono essere prelevati da più individui e attraverso molteplici transazioni, il che comporta una complessa logistica dei money mules, spesso in operazioni internazionali.

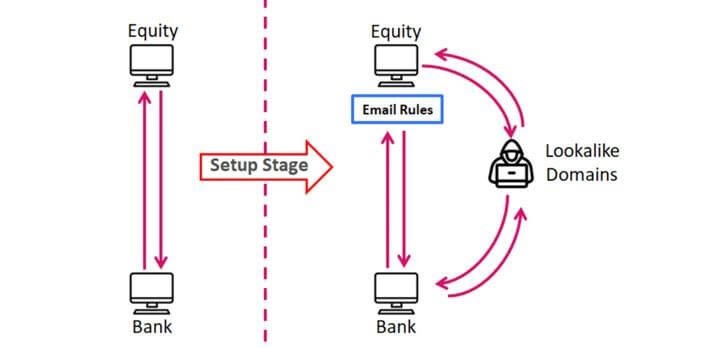

In un sofisticato attacco BEC recentemente denunciato da Check Point Research, i criminali si sono infiltrati nell’account Office 365 di tre società finanziarie e hanno monitorato tutta la corrispondenza per diverse settimane. In seguito, hanno creato domini sosia per le imprese attaccate, nonché per i partner, i contabili e le rispettive banche, e hanno poi deviato la relativa comunicazione verso i domini falsi. In questo modo è stato creato uno schema “man-in-the-middle” (fig. 1) che ha permesso loro di deviare e di avviare trasferimenti di denaro fraudolenti per oltre 1,3 milioni di dollari. Simili attacchi sono molto complicati da bloccare anche dopo la loro denuncia, poiché un numero sconosciuto di clienti e fornitori può ancora intrattenere inconsapevolmente una corrispondenza direttamente con i criminali.

Figura 1: Domini sosia utilizzati in una sofisticata intercettazione di e-mail Man-in-the-Middle

Intervenire in simili operazioni richiede la cooperazione internazionale delle forze dell’ordine in reti sparse attraverso diversi continenti. Una di queste operazioni, denunciata nel settembre 2019, ha portato all’arresto di 281 sospetti residenti in 10 Paesi, nonché al recupero di 120 milioni di dollari in bonifici bancari confiscati e recuperati.

Dalle gift card alle attrezzature militari

I trasferimenti di denaro non sono l’unico modo per rubare soldi attraverso gli attacchi BEC. In molti casi è più facile persuadere i funzionari dell’azienda ad acquistare gift card piuttosto che effettuare un trasferimento diretto di fondi. In questo modo, i criminali non sono tenuti a creare conti bancari fraudolenti e i dati delle gift card possono essere venduti online nei forum per circa il 70% del loro valore effettivo. Le truffe BEC con le gift card sono particolarmente diffuse durante le festività natalizie e il recupero dei soldi è quasi impossibile. I fornitori di gift card più popolari utilizzati nelle frodi BEC sono Google Play, eBay, Target e Walmart e, secondo i ricercatori, le gift card sono utilizzate in oltre il 60% delle truffe BEC.

Come possono le organizzazioni migliorare la propria sicurezza per far fronte alle truffe BEC? Ecco i consigli di Check Point:

- Proteggere il traffico e-mail con almeno una soluzione avanzata di sicurezza e-mail di un fornitore conosciuto. I vendor di nicchia e le soluzioni open-source potrebbero causare più danni che benefici.

- Proteggere la navigazione mobile ed endpoint con soluzioni avanzate di sicurezza informatica, che impediscono la navigazione verso siti web di phishing, conosciuti o sconosciuti.

- Utilizzare l’autenticazione a due fattori per verificare qualsiasi modifica delle informazioni dell’account o delle istruzioni per i bonifici.

- Educare continuamente i propri utenti finali: ogni volta che vengono effettuate azioni irreversibili come il trasferimento di denaro, i dettagli della transazione devono essere verificati con mezzi aggiuntivi come la comunicazione verbale e non devono basarsi esclusivamente sulle informazioni provenienti dalla corrispondenza via e-mail.

- Controllare l’indirizzo e-mail completo di ogni messaggio e prestare attenzione ai collegamenti ipertestuali che possono contenere errori di ortografia del nome del dominio.

- Non fornire credenziali di accesso o informazioni personali in risposta a un testo o a una e-mail.

- Seguire le best practice di sicurezza.

- Monitorare regolarmente i conti bancari.

- Aggiornare costantemente i software e i sistemi.

- Assicurarsi di utilizzare una soluzione avanzata di sicurezza e-mail che blocchi gli attacchi di phishing sofisticati come quelli BEC, per evitare che raggiungano le caselle e-mail dei dipendenti.